В современном информационном мире безопасность данных является одной из самых важных задач. Одним из инструментов, который может значительно улучшить защиту информации, является TPM 2.0.

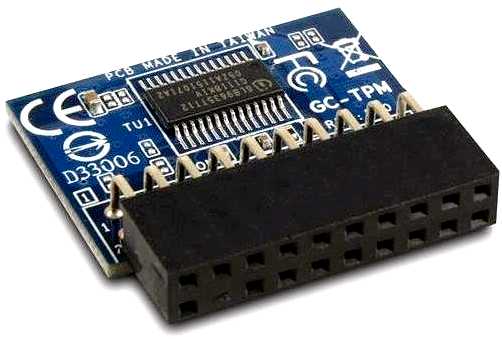

TPM (Trusted Platform Module) — это специальная аппаратная микросхема, которая встроена в материнскую плату компьютера. Она предоставляет непрерывную защиту от различных угроз, таких как вредоносное ПО и несанкционированный доступ к данным. TPM 2.0 является самой новой версией этой технологии и идеально подходит для использования на современных компьютерах.

TPM 2.0 обладает рядом полезных и безопасных функций. Он может использоваться для шифрования дискового пространства и папок, что делает данные недоступными для посторонних лиц. Кроме того, TPM 2.0 может быть использован для аутентификации пользователя, что повышает безопасность входа в систему. Дополнительно, TPM 2.0 может использоваться для создания цифровых подписей, которые обеспечивают подлинность и целостность информации.

- TPM 2.0: новая версия и ее возможности

- TPM 2.0: зачем нужен и какой функционал предоставляет?

- TPM 2.0: важнейшие преимущества и области применения

- Вопрос-ответ:

- Что такое TPM 2.0?

- Для чего используется TPM 2.0?

- Как использовать TPM 2.0 на компьютере?

- Какая разница между TPM 1.2 и TPM 2.0?

- Какие устройства могут использовать TPM 2.0?

TPM 2.0: новая версия и ее возможности

Одной из основных особенностей TPM 2.0 является поддержка алгоритмов шифрования, обеспечивающих более высокую степень безопасности. Это включает в себя AES (Advanced Encryption Standard), который используется для защиты и шифрования данных, и SHA-256 (Secure Hash Algorithm 256-bit), который обеспечивает целостность информации.

TPM 2.0 также включает в себя улучшенную поддержку платформенных функций, таких как масштабируемость и гибкость, а также возможность управления и обновления TPM-модуля через программное обеспечение.

Другой важной особенностью TPM 2.0 является поддержка новых функций, таких как генерация и хранение криптографических ключей, а также подписывание и проверка цифровых файлов. Это позволяет использовать TPM 2.0 для реализации различных механизмов безопасности, таких как аутентификация и защита данных.

TPM 2.0 также обеспечивает поддержку ограничений доступа и разрешений, что позволяет устанавливать политики безопасности и контролировать доступ к защищенным ресурсам на уровне аппаратного обеспечения.

В целом, TPM 2.0 представляет собой мощный инструмент для обеспечения безопасности компьютерных систем. Он обладает широкими возможностями и может быть использован в различных сферах, таких как банковское дело, электронная коммерция, облачные вычисления и многое другое.

TPM 2.0: зачем нужен и какой функционал предоставляет?

Основная цель TPM 2.0 — защита конфиденциальности и целостности данных. Он предоставляет уникальный идентификатор и хранилище для хранения секретных ключей, сертификатов и другой критической информации. Путем создания и хранения ключей внутри TPM 2.0, система может быть защищена от внешних угроз, таких как взлом или злонамеренное изменение данных.

Ниже приведены основные функции, предоставляемые TPM 2.0:

- Хранение секретных ключей: TPM 2.0 осуществляет защищенное хранение секретных ключей и другой конфиденциальной информации. Это позволяет предотвратить кражу ключей и несанкционированное использование данных.

- Подписание и проверка цифровых подписей: TPM 2.0 может создавать и проверять цифровые подписи, установленные владельцем TPM. Это обеспечивает возможность проверить подлинность данных и их целостность.

- Аппаратное шифрование: TPM 2.0 предоставляет аппаратную поддержку шифрования данных. Это позволяет защитить данные, хранящиеся на компьютере или передаваемые по сети.

- Защита паролей и аутентификация: TPM 2.0 помогает защитить пароли и обеспечивает аутентификацию пользователей и системы. Он может использоваться для хранения и проверки паролей, а также для аутентификации пользователей посредством биометрических данных, таких как отпечатки пальцев.

- Цифровые сертификаты: TPM 2.0 может хранить и использовать цифровые сертификаты, которые используются для подтверждения подлинности и безопасности в сети.

TPM 2.0 является важной составляющей современных систем безопасности. Его использование позволяет создать надежную и защищенную среду для хранения и обработки конфиденциальных данных. TPM 2.0 и его функционал помогают предотвратить взломы, кражу информации и другие угрозы безопасности, повышая общую безопасность системы.

TPM 2.0: важнейшие преимущества и области применения

Одним из важнейших преимуществ TPM 2.0 является его способность генерировать и хранить криптографические ключи, что делает его ценным инструментом для защиты конфиденциальных данных и авторизации. Микроконтроллер TPM 2.0 также обладает функцией изоляции, позволяющей предотвращать несанкционированный доступ к защищаемой информации.

TPM 2.0 может использоваться в различных областях, начиная от компьютерной безопасности и заканчивая сетевыми устройствами и облачными сервисами. В компьютерной безопасности TPM 2.0 может обеспечивать безопасную авторизацию и защиту учетных записей пользователей. В сетевых устройствах, таких как роутеры или маршрутизаторы, TPM 2.0 может использоваться для аутентификации и регистрации устройств.

Другой областью применения TPM 2.0 является защита информации в облаке. Микроконтроллер может использоваться для шифрования и хранения конфиденциальных данных, а также для обеспечения безопасной коммуникации между облачными сервисами и клиентами.

TPM 2.0 также может быть использован в области интернета вещей (IoT). Он может обеспечивать безопасность и целостность данных, передаваемых между устройствами IoT, а также обеспечивать аутентификацию устройств и защиту от внешних атак.

В целом, TPM 2.0 является мощным инструментом для обеспечения безопасности данных и защиты от несанкционированного доступа. Благодаря своим преимуществам и возможностям, он находит применение в различных сферах, где требуется надежная защита информации.

Вопрос-ответ:

Что такое TPM 2.0?

TPM 2.0 (Trusted Platform Module) — это специальный микроконтроллер, который предназначен для обеспечения безопасности компьютера или другого устройства. Он выполняет функции шифрования данных, аутентификации и сохранения секретных ключей.

Для чего используется TPM 2.0?

TPM 2.0 используется для обеспечения безопасности и защиты данных на компьютере или другом устройстве. Он может использоваться для проверки целостности операционной системы, защиты загрузочного процесса, шифрования и хранения паролей и ключей, а также для аутентификации пользователей.

Как использовать TPM 2.0 на компьютере?

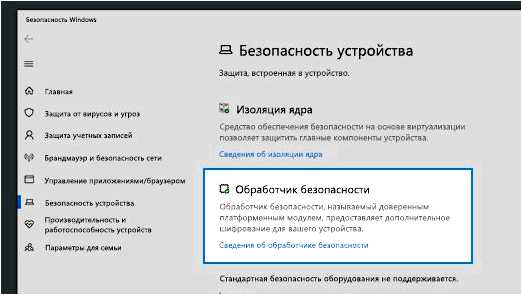

Для использования TPM 2.0 на компьютере, нужно убедиться, что ваше устройство поддерживает эту технологию. Если поддержка есть, то нужно активировать TPM 2.0 в BIOS компьютера. После активации TPM 2.0 вы сможете использовать его функции в операционной системе или специальных программных приложениях.

Какая разница между TPM 1.2 и TPM 2.0?

Основная разница между TPM 1.2 и TPM 2.0 заключается в функциональности и безопасности. TPM 2.0 предлагает более широкие возможности для обеспечения безопасности устройства, включая новые алгоритмы шифрования, поддержку защиты от физических атак, обновленные протоколы аутентификации и другие улучшения.

Какие устройства могут использовать TPM 2.0?

TPM 2.0 может использоваться на различных устройствах, включая компьютеры, ноутбуки, планшеты и серверы. Многие производители уже включают TPM 2.0 в свои устройства, особенно если они предназначены для работы с конфиденциальными данными или требуют высокой безопасности.